Distanciation !

Les cimetières sont remplis de sociétés qui n’ont pas compris les règles du jeu.

Le Covid-19 nous montre l’importance de la distanciation sociale et de la méfiance vis à vis de notre voisin. Cependant, le Coronavirus ne fait que renforcer une tendance déjà présente. La distanciation est devenue une nécessité liée à notre exposition à l’internet, véhiculant à la fois le meilleur et le pire, nous obligeant à nous méfier de tout à priori. Le monde de l’entreprise ne peut qu’être impacté profondément par cet état d’esprit généralisé: le zéro confiance.

De Google (projet BeyondCorp):

Depuis les premiers jours de l'infrastructure informatique, les entreprises utilisent un périmètre de sécurité pour protéger et contrôler l'accès aux ressources internes. Le modèle de périmètre de sécurité est souvent comparé à un château médiéval : une forteresse aux murs épais, entourée de douves, avec un seul point d'entrée et de sortie fortement gardé. Tout ce qui se trouve à l'extérieur du mur est considéré comme dangereux, tandis que tout ce qui se trouve à l'intérieur du mur est considéré comme fiable. Toute personne qui passe le pont-levis a facilement accès aux ressources du château.

Le modèle de sécurité du périmètre fonctionne suffisamment bien lorsque tous les employés travaillent exclusivement dans des bâtiments appartenant à une entreprise. Cependant, avec l'avènement d'une main-d'œuvre mobile, l'augmentation de la variété des appareils utilisés par cette main-d'œuvre et l'utilisation croissante des services en nuage, d'autres vecteurs d'attaque sont apparus qui étirent le paradigme traditionnel jusqu'au point de redondance. Les hypothèses clés de ce modèle ne tiennent plus : Le périmètre n'est plus seulement l'emplacement physique de l'entreprise, et ce qui se trouve à l'intérieur du périmètre n'est plus un endroit béni et sûr pour héberger des dispositifs informatiques personnels et des applications d'entreprise.

Alors que la plupart des entreprises partent du principe que le réseau interne est un environnement sûr dans lequel les applications d'entreprise peuvent être exposées, l'expérience de Google a prouvé que cette confiance est mal placée. Il faut plutôt supposer qu'un réseau interne est aussi dangereux que l'Internet public et construire des applications d'entreprise sur la base de cette hypothèse.

L'initiative BeyondCorp de Google s'oriente vers un nouveau modèle qui dispense d'un réseau d'entreprise privilégié. Au lieu de cela, l'accès dépend uniquement du dispositif et des informations d'identification de l'utilisateur, sans tenir compte de l'emplacement du réseau de l'utilisateur, qu'il s'agisse d'un emplacement d'entreprise, d'un réseau domestique, d'un hôtel ou d'un café. Tous les accès aux ressources de l'entreprise sont entièrement authentifiés, autorisés et cryptés en fonction de l'état du dispositif et des informations d'identification de l'utilisateur. Nous pouvons mettre en place un accès finement défini à différentes parties des ressources de l'entreprise. Par conséquent, tous les employés de Google peuvent travailler avec succès à partir de n'importe quel réseau, et sans avoir besoin d'une connexion VPN traditionnelle au réseau privilégié. L'expérience utilisateur entre l'accès local et l'accès distant aux ressources de l'entreprise est effectivement identique, hormis les différences potentielles de latence.

Ce projet conçu et exécuté à partir de 2015 a permis à Google d’être une des premières multinationales à encourager l’ensemble de ses salariés à faire du télétravail, dès le 12 mars 2020. Cependant, BeyondCorp n’avait pas en ligne de mire spécifiquement le télétravail, après tout on peut faire du télétravail avec un bon VPN, mais la façon de travailler au sein d’une grande entreprise à l’ère de l’internet.

Abondance et rupture de l’ordre ancien

S’il y a bien un effet de l’abondance d’information, c’est qu’elle fait sauter les digues du pouvoir hiérarchique traditionnel, reposant sur la maîtrise de l’information. L’utilisation et la rétention d’information sont les deux mamelles du pouvoir traditionnel. La première permet de coordonner la prise et le maintien du pouvoir, la deuxième de le légitimer. Les digues sautent partout: les partis politiques, le pouvoir exécutif et législatif, la presse, qui faisait bon ménage avec le pouvoir, etc. J’ai exposé cette tendance dans le cinquième pouvoir:

Le monde d’abondance créé par internet renverse les lieux de pouvoir. Les institutions, dont les états, les entreprises, etc. ont été créées et légitimées pour gérer la rareté; elles concentrent l’information qui leur permet de réaliser ce dessein et de légitimer leur pouvoir. Les institutions sont dispensateurs du savoir, de la vérité et adoubent leurs experts. Leur pouvoir est assis sur une histoire invérifiable, considérée comme LA vérité. En distribuant l’information de manière parcimonieuse, elles gardent une longueur d’avance et cachent leurs turpitudes.

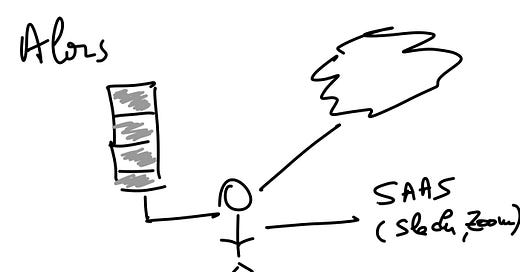

Le concept de la société anonyme repose sur la transformation d’une information propriétaire jalousement gardée entre les murs de ses locaux. L’organisation informatique est un reflet de cette conception.La société anonyme a utilisé l’informatique essentiellement pour cimenter son pouvoir: l’information circulait sur un réseau propriétaire protégé de l’extérieur par un firewall et sur un mode top down. Cela donne:

Ce type d’organisation pouvait fonctionner en situation de pénurie d’information, où protéger la sienne était l’impératif numéro 1. Ce n’est manifestement plus le cas aujourd’hui où l’information propriétaire est vite frelatée. L’expérience des pouvoirs en place dans les états nation et des partis politiques pousse à réfléchir. On peut constater dans la gestion du Covid-19, tous les atermoiements des pouvoirs publics pour gérer la crise, alors que Twitter par la voix de nombreux scientifiques et statisticiens montrait clairement la marche à suivre…et le plus rapidement possible. De ce fait, l’ineptie des gouvernements est placardée à la face publique et leur légitimité compromise. Il n’est pas étonnant que les élections invariablement dénoncent les pouvoirs en place, et les partis qui organisent la rétention d’information.

Il n’y a pas d’élection pour les sociétés anonymes. L’inertie au changement est encore plus forte. L’information, protégée à l’intérieur du firewall peut être donnée de manière sélective tant aux salariés qu’aux clients et aux actionnaires. Qui va se plaindre ? Les salariés sont bien contents d’avoir un salaire. Quant aux actionnaires, la liste des excuses est toujours la même: la conjoncture et le prédécesseur. Sauf que les choses son en train de changer grâce à l’internet: Glassdoor permet ainsi de noter une entreprise. La rétention d’information est vite perceptible et conduit au rejet souterrain de la direction. Quant aux actionnaires, c’est le portefeuille qui finit par parler: une sous-performance chronique qu’on attribue un peut trop facilement à un style de gestion pour l’instant à contre-courant. Mais les années passent ainsi que les cycles économiques et rien ne change. Ne faut-il pas s’interroger sur une structure de gestion de l’information déficiente ? Le mythe de l’information bonne au dedans, mauvaise en dehors est en train de sauter. La cyber-sécurité va être le catalyseur qui va bouleverser l’organisation des entreprises…

Une nouvelle approche de la cyber-sécurité

L’idée qu’il puisse y avoir un îlot où l’information circule en toute confiance, protégé des interférences extérieures par un firewall est en train de sauter.

Cette idée est de plus difficile à soutenir pour trois raisons:

Le coût de protection devient prohibitif. Les réseaux internes des entreprises deviennent de cibles privilégiées des hackers qui déploient une grande énergie à les pénétrer. Leurs ressources et imagination peuvent être supérieures à celles des entreprises qu’ils visent. Dans une économie plutôt déflationniste, il n’est pas bon d’avoir des coûts qui grimpent, sans retour sur investissement.

La façon de travailler évolue: la routine qui consiste à aller physiquement sur un lieu de travail, pour transformer une information qui reste sur le lieu de travail à l’intérieur de murs clos est surannée. En qualifiant l’information au sein du réseau interne de plus sure que l’information extérieure, on se prive de l’apport du flux massif d’information venant de l’extérieur. Coupé de l’extérieur, le réseau interne de l’entreprise s’atrophie et se déprécie, malgré la spécificité de l’information censée y circuler. Le VPN n’est pas la solution car il repose toujours sur cette idée qu’un travail au sein de murs clos (même virtuels) est plus efficace qu’un travail décentralisé qui prend en compte de l’information qui vient de toute part.

s’y ajoute l’effet boule de neige: plus les entreprises réaliseront que l’approche de Google est la bonne et l’adopteront, plus celles qui resteront avec l’approche ancienne seront les cibles des hackers, ce qui fera escalader leurs coûts de cyber-sécurité. Parallèlement, la valeur de leur réseau interne diminuera, rendant de plus en plus absurde leur approche coûteuse de cyber-sécurité.

Quelle est donc l’approche nouvelle de la cyber-sécurité ? D’après OKTA:

C'est ce changement dans le paysage de la sécurité qui a conduit à la naissance de Zero Trust. Zero Trust est un cadre de sécurité, développé par l'analyste Jon Kindervag de Forrester Research en 2009, qui rejette l'idée d'un réseau interne de confiance par rapport à un réseau externe non de confiance ; à la place, il soutient que nous devrions considérer tout le trafic réseau comme non de confiance. Dans ce cadre initial, Kindervag s'est concentré sur la réorganisation du périmètre du réseau et a recommandé que les organisations inspectent tout le trafic réseau en temps réel, ce qui nécessite une passerelle de segmentation du réseau. Plus précisément, les trois principes qui constituaient son Zero Trust sont les suivants 1) toutes les ressources doivent être accessibles de manière sécurisée, quel que soit leur emplacement ; 2) le contrôle d'accès est basé sur le besoin de savoir et est strictement appliqué ; et 3) les organisations doivent inspecter et enregistrer tout le trafic pour vérifier que les utilisateurs font ce qu'il faut.

Depuis 2009, l'essor du cloud et de la téléphonie mobile a servi de catalyseur à l'évolution du modèle original de confiance zéro de Kindervag. Le cadre CARTA 2017 de Gartner1 fait écho au cadre Zero Trust de Kindervag en mettant l'accent non seulement sur l'authentification et l'autorisation de l'accès à la porte d'entrée, mais aussi sur l'évaluation continue de l'expérience de l'utilisateur grâce à une évaluation adaptative et basée sur les risques pour identifier les menaces potentielles. La recherche BeyondCorp de Google a été publiée en 2014 et sert aujourd'hui d'exemple marquant de la confiance zéro à grande échelle.

L’idée directrice est qu’on ne peut pas avoir confiance ni à l’intérieur ni à l’extérieur de l’entreprise. L’entreprise doit simplement protéger et filtrer le flux d’information à disposition de son environnement (salariés, clients, fournisseurs,etc. ) quelle que soit la provenance de l’information, en admettant le zéro confiance au départ. Il ne s’agit plus de protéger le réseau mais chaque utilisateur, on ne protège plus le château mais le chevalier

C'est là qu'entre en jeu l'identité, et son importance vitale en tant que point de contrôle centralisé. À mesure que les entreprises évoluent et reconnaissent la valeur apportée par les technologies Cloud et le BYOD (Bring Your Own Device, utilisation des terminaux personnels dans la sphère professionnelle), il devient plus qu’indispensable de redéfinir le périmètre et de se concentrer sur une approche axée autour des utilisateurs connectés. Il n'est désormais plus possible d'établir une confiance uniquement basée sur les terminaux et les réseaux utilisés. Avec la notion d’entreprise étendue, la sécurité doit en plus prendre en considération les partenaires, les contractants et les clients qui ont besoin de pouvoir se connecter tout aussi facilement que s’ils étaient au sein de l’entreprise. Les solutions basiques ne suffisent plus. Lorsque les utilisateurs accèdent à une large gamme d’applications à partir de systèmes d'exploitation et de navigateurs très variés, une solution permettant les interconnexions avec toutes les applications et garantissant une interopérabilité exceptionnelle, une expérience utilisateur optimale et une faible complexité s'avère nécessaire.

L’entreprise des temps modernes n’utilise plus de localisation centralisée pour cloisonner l’information (siège social), ni de terminal propriétaire pour la canaliser (VPN). Toute information est suspecte d’où qu’elle vienne, mais pour autant a potentiellement égale valeur. Le rôle de la cyber-sécurité est de filtrer toute l’information tant extérieure qu’intérieure, le contrôle se fait sur les flux, non sur une place forte à protéger. Le salarié devient la personne à protéger, plus le réseau interne qui disparaît. Les ressources internes proportionnées sécurisées sont mises à disposition de chacun en fonction des tâches qu’ils ont à réaliser. Les salariés utilisent ces ressources ainsi que toutes celles issues de l’internet également sécurisées pour accomplir leur travail:

La sécurité concentre ses efforts sur l’habilitation puis sur le contrôle des flux avec une approche fondée sur les risques (Google BeyondCorp). Au final, les salarié fait levier sur une information beaucoup plus abondante, même si filtrée, pour collaborer et accomplir leur job. Une telle approche rend le travail très difficile aux hackers: si une organisation a 200 000 salariés, il faut les attaquer l’un après l’autre, le coût du hacking devient cette fois prohibitif ! Au delà de l’aspect sécurité, il faut bien mesurer la nouvelle donne sur l’organisation au sein des entreprises. Car, de même que l’informatique réseau interne propriétaire, protégée par un firewall, est un reflet d’une organisation interne hiérarchique de l’information protégée du dehors au sein de murs clos, de même, l’informatique décentralisée au niveau de chaque salarié doit être le reflet d’un autre type d’organisation:

L’organisation informatique chez Google subordonne l’information au collaborateur à l’inverse de l’organisation ancienne où le collaborateur est au service de l’information, cette dernière permettant de guider les décisions de la direction et de faire retomber les instructions.

Une nouvelle relation de pouvoir dans l’entreprise

L’entreprise de demain sera un microcosme de l’internet. Le pouvoir n’est plus la chasse gardée de quelques uns monopolisant l’information mais appartiendra à ceux qui ont une contribution intéressante à réaliser. Reprenons cet extrait du cinquième pouvoir:

De Human as media:

Dans le monde institutionnel, les hommes sont en compétition pour les ressources ou un bien matériel à obtenir. Le but principal des institutions est de distribuer les ressources.

Tout est au contraire sur le Net. Les gens rivalisent en donnant - en apportant leur temps, leur compétence et leur passion. Telle est la nature des posts, des like et des share, les principales activités du Net.

Sur le Net, une personne ne se contente pas de donner son temps, ses compétences et sa passion, elle doit aussi faire face à d'autres personnes qui font de même. L'objectif est la réponse, une ressource immatérielle et pas du tout une ressource - du point de vue des institutions.

Les institutions sont hors jeu dans un tel système de valeurs. Elles n'ont rien à distribuer sur le Net qui aurait été en leur possession exclusive. La monnaie de réponse est déjà répartie de manière égale entre tous. Chacun possède par défaut sa part de réponse.

L’entreprise de demain à intérêt à reconnaître cette réalité de l’internet ou s’expose à l’obsolescence rapide. Le manager ne sera plus le sachant qui donne les ordres mais celui qui organisera de manière non conflictuelle la compétition pour la contribution maximale. Cette contribution ne sera pas mesurée par le manager mais par les autres collaborateurs, qui utiliseront cette contribution pour faire avancer leurs projets. L’avantage d’une telle organisation est de faire levier sur la masse d’information de l’internet multipliée par la créativité de l’ensemble des collaborateurs. L’entreprise du futur est au traitement de l’information ce que Github est au traitement des projets informatiques.

Dans Chassez l’entropie, j’ai considéré que la valeur allait de plus en plus résider dans l’intégration client/logiciel/cloud, le reste étant banalisé:

Cela implique un changement radical pour les sociétés tournées sur un mode propriétaire de fabrication immuable. La valeur ajoutée d’un logiciel est dans la créativité permanente, l’organisation top down est à proscrire, l’open source est ce qui fonctionne. Jim Whitehirst, ancien CEO de Redhat et maintenant COO d’IBM explique le rôle d’un manager dans une organisation open source:

J'ai appris qu'il est préférable de donner un contexte, et non des ordres. Les dirigeants d'aujourd'hui doivent agir davantage comme des catalyseurs que comme des dictateurs ou des généraux. Le travail d'un leader ne consiste pas à élaborer des stratégies brillantes et à faire travailler les gens plus dur. Ce qu'il doit faire, c'est créer le contexte pour vos associés afin qu'ils puissent faire leur meilleur travail. Tout le monde veut avoir le sentiment que son travail fait la différence. Les gens ont soif de contexte - nous voulons connaître les "quoi" et les "pourquoi" de la direction de notre entreprise - et nous voulons contribuer à sa réussite. L'objectif d'un dirigeant est d'amener les gens à croire en la mission de votre organisation, puis de créer les structures adéquates qui permettent à votre personnel de réaliser ce que l'on croyait impossible.

Cette nouvelle organisation open source repose sur une responsabilisation forte de chaque employé. Ce dernier est censé savoir trier la bonne information de la mauvaise, qu’elle provienne de l’intérieur de l’entreprise ou de l’extérieur. Comme l’IT de l’entreprise fonctionne en zero trust network, chaque salarié fonctionne également en zéro trust et doit avoir son propre compas d’interprétation (logique internet). C’est effectivement un challenge pour le management qui doit accepter la contestation et réaliser que sa parole n’est pas infaillible (ce que l’ancien système incitait à lui faire croire).

L’entreprise pieuvre

Une entreprise gérée de la sorte peut partir dans des directions inattendues et multiples au gré de la créativité des équipes. Redhat par exemple est parti du système d’exploitation Linux où il a une part de marché de 34% environ sur les serveurs. Son produit phare cependant est maintenant Openshift, une plate-forme container pour le cloud hybride. Google est l’exemple type de société pieuvre, jamais lassé de créer et développer de nouveaux produits, du moteur de recherche à YouTube, Androïd, Map, Waymo, Verily, etc. Le monde nouveau où la clé est l’intégration client/logiciel/cloud pousse à avoir une approche très souple au niveau des produits: le client est de plus en plus difficile à conquérir (voir la mort du colporteur). Une fois qu’on a le client, il ne faut pas le lâcher et lui proposer le maximum de produits et services. L’entreprise traditionnelle n’est absolument pas adaptée à ce contexte, à l’inverse de l’organisation open source. Amazon est un cas d’école d’entreprise pieuvre: quel rapport entre la distribution de livres par internet, Amazon Prime video et AWS ? La société encourage une organisation en « two pizza teams », pour mettre de la distanciation sociale entre les collaborateurs. Le graphique suivant montre comment l’interaction sociale propage le virus de l’inefficacité:

Le nombre de liens dans un groupe de personne est donné par la formule: n (n-1)/2. Une équipe nourrie par deux pizzas (mettons 6 personnes) produit 15 interactions. Une équipe de 50 en produit 1225 ! Dans l’entreprise traditionnelle, on a tendance à ajouter de nouveaux salariés (notre principal actif), sans prendre garde au coût de coordination qui explose et rend le bidule inefficace. Amazon montre qu’on peut être une entreprise protéiforme de 700 000 salariés avec des équipes réduites fonctionnant les unes avec les autres comme des API (équivalent informatique de l’hygiaphone). Voici une tendance intéressante à suivre pour les entreprises gérées à l’ancienne.

L’immobilier d’entreprise revisité

Pourquoi regrouper toutes ses directions au même endroit: marketing, juridique, financier, technique, ressources humaines, etc. ? D’après wikipedia:

Un coût de transaction est un coût lié à un échange économique, plus précisément une transaction sur le marché. Ce coût n'est pas pris en compte dans le cadre de la concurrence pure et parfaite. Il peut être direct (commission de Bourse) ou indirect (coût de prospection, temps et effort passés à la négociation et à la vérification de la transaction, etc.).

L'idée d'un coût du système de prix a été évoquée pour la première fois par l'économiste Ronald Coase, dans son article The Nature of the Firm (1937). Il explique que : « Lorsque l’on souhaite opérer une transaction sur un marché, il est nécessaire de rechercher son ou ses contractants, de leur apporter certaines informations nécessaires et de poser les conditions du contrat, de conduire les négociations instaurant ainsi un véritable marché, de conclure le contrat, de mettre en place une structure de contrôle des prestations respectives des obligations des parties, etc. »[1].

L'ensemble des coûts induits par ces actions forment les coûts de transaction. Carl J. Dahlman[2] les regroupe en trois catégories :

« coûts de recherche et d’information » : prospection, comparaison du rapport qualité/prix des différentes prestations proposées, étude de marché etc.

« coûts de négociation et de décision » : rédaction et conclusion d'un contrat etc.

« coûts de surveillance et d’exécution » : contrôle de la qualité de la prestation, vérification de la livraison etc.

Ce concept permet d'expliquer, selon Coase, pourquoi toutes les transactions ne sont pas des transactions de marché, et, par là-même, l'existence d'entreprises ou firmes, qui peuvent limiter efficacement ces coûts en imposant la coopération entre employés.

L’unité de lieu se justifiait pour faire circuler plus aisément l’information propriétaire et faciliter tant la prise de décision que le contrôle. Elle avait une contrepartie négative : le bruit augmentait de manière exponentielle avec la taille, finissant par détruire les économies d’échelle. Il y avait un équilibre subtil à trouver pour éviter les ravages du grand moissonneur. Dans le monde post internet, les avantages de l’unité de lieu ne compensent plus leurs inconvénients:

le zéro trust existe tant à l’intérieur des locaux qu’à l’extérieur, rendant inutile le regroupement pour partager l’information purifiée de virus externes.

les prises de décision doivent être au maximum décentralisées, proche des problèmes. Il n’est nul besoin d’être tous ensembles.

enfin le contrôle peut se faire à distance, la traçabilité informatique étant maintenant une norme (le Covid-19 va renforcer cette norme).

La firme est toujours essentielle car elle permet d’aller plus vite. Son mode de fonctionnement va seulement évoluer: l’unité de lieu et de temps perd de son efficacité, demandant un redimensionnement de l’immobilier d’entreprise vers moins de densité. Les grands ensembles seront moins nombreux. On voit déjà ce phénomène avec les campus universitaires aux Etats-Unis qui ont tendance à rétrécir pour servir juste de point d’accès commercial, relayant les formations en ligne. C’est la même chose avec les agences bancaires. Les regroupements devront correspondre à des nécessités, plus à des habitudes. Il est difficile de prévoir l’impact de la distanciation sur les prix de l’immobilier. La séparation entre immobilier d’entreprise et d’habitation sera plus ténue, ce qui implique probablement un transfert de m2 d’une catégorie à l’autre. Plus généralement, la verticalisation pourrait faire place à l’horizontalisation des structures et des villes (plus de boutons de portes, moins d’ascenseurs=moins de risques de contagions). Le modèle de ville du futur est probablement plus El Calafate (Argentine)

que Wuhan (Chine).

L’entreprise est à un tournant, impulsé par le torrent d’information qui se déverse partout. La distanciation est ce qui permet de bénéficier de ce qu’il y a de meilleur dans ce torrent. Pourquoi s’en priver ? Il suffit de reconnaître qu’on ne peut pas dresser des barrières suffisantes pour écarter la fake news, et privilégier un esprit critique à tous les échelons. L’entreprise n’est pas morte, bien au contraire, celles qui sauront s’adapter repousseront les limites de l’entropie et pourront atteindre des tailles considérables.

Bonne fin de semaine à tous,

Hervé